NotPetya se suma a una serie de ataques de ransomware —con el sonado WannaCry afectando a diversas empresas a nivel mundial— al crear estragos desde sus orígenes en Ucrania, esparciéndose rápidamente a través de Europa e impactando eventualmente en los Estados Unidos, entre otros.

NotPetya se suma a una serie de ataques de ransomware —con el sonado WannaCry afectando a diversas empresas a nivel mundial— al crear estragos desde sus orígenes en Ucrania, esparciéndose rápidamente a través de Europa e impactando eventualmente en los Estados Unidos, entre otros.

Sin embargo, la gran incógnita del momento no está relacionada al daño que este ransomware ha logrado. Su identidad y propósitos han despertado la curiosidad, incluso poniendo a los especialistas en jaque: ¿Petya? ¿NotPetya? ¿Con qué nombre se le debe denominar a esta amenaza?

Originalmente se le bautizó como Petya debido a que posee similitudes en su código con otro ransomware del mismo nombre. No obstante, Kaspersky y otras autoridades han emergido para desmentir el mito, citando que el parentesco entre ambas infecciones es meramente superficial.

Este nuevo ransomware utiliza un método de infección interna que parece tener una efectividad mayor, ya que ataca de manera más veloz, pero cifra toda la información; primero secuestra los archivos más importantes de dispositivo del usuario y posteriormente cifra la tabla maestra de archivos de la unidad de arranque. Sin embargo, también utiliza técnicas clásicas de difusión de la red SMB, lo que significa que puede propagarse dentro de las organizaciones, incluso si se han remendado contra EternalBlue.

¿Es diferente a WannaCry?

Aunque NotPetya también utiliza EternalBlue, el mismo software que empleó WannaCry para aprovechar la vulnerabilidad de Microsoft CVE-2017-0199 (RTF Remote Code Execution), existen diferencias entre ambos. En este caso parece que utiliza vulnerabilidades adicionales, ya que WannaCry no tuvo barreras para expandirse de forma rápida.

Si se le compara con WannaCry, NotPetya opera con una importante distinción: mientras que el primero se propagó por medio del phishing, todo parece indicar que esta nueva amenaza tiene la capacidad de adentrarse por dicho medio y a través de las herramientas de los administradores de red.

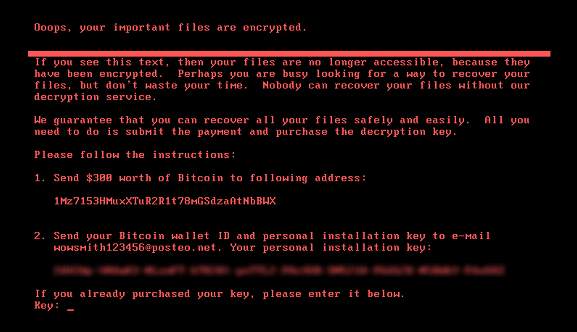

Análisis más profundos han revelado que puede tratarse de una infección más severa de lo que parece a primera vista. Si bien parece explotar las debilidades de Eternal Blue para encriptar la información y exigir una sustanciosa recompensa en bitcoins, NotPetya utiliza el mismo correo en cada una de las víctimas, hecho que resultó en que la cuenta fuera clausurada rápidamente.

Sumado a otros aspectos más técnicos que muestran un ataque poco preparado, esto nos podría llevar a la conclusión de que se trata de un ataque amateur. No obstante, existe especialistas que postulan que puede tratarse de un malware que infecta a los dispositivos y se presenta como un ransomware poco eficiente. Otros, en cambio, predicen que se trata de un proyecto de ciberdelincuencia mayor que tansólo ha asomado el rostro por primera vez.

En este último ataque, la nota de rescate siguiente se muestra en los equipos infectados, exigiendo que se paguen $ 300 en bitcoins para recuperar archivos.

Debido a su mecanismo de ataque, se recomienda que se ejecuten las actualizaciones de antivirus más recientes a la brevedad posible para proteger la integridad de la información, ya que varios proveedores han tomado las medidas necesarias para detectar su intrusión. Asimismo, este se propaga casi exclusivamente por los sistemas operativos Windows, por lo que se insta a sus usuarios que ejecuten las más recientes actualizaciones para evitar la infección de inicio.

A medida que pase el tiempo se descubrirá la naturaleza exacta de este repentino ciberataque, pero por el momento se sugiere extremar precauciones, respaldar información vulnerable, mantenerse cerca de los especialistas y estar alerta de las últimas noticias sobre esta amenaza.

Recomendaciones:

- Actualizar el sistema operativo y todas las soluciones de seguridad, así como contar con una solución de FW personal habilitado.

- Contar con una navegación segura, utilizando herramientas para el filtrado de sitios web maliciosos.

- Si los usuarios realizan conexiones desde fuera de la organización, se deben de tener las medidas de seguridad necesarias.

- Deshabilitar las macros en los documentos de Microsoft Office y otras aplicaciones similares.

- Contar con políticas claras de seguridad, realizar campañas de difusión de los nuevos ataques cibernéticos y su método de propagación.

Y tú, ¿ya te encuentras protegido? ¿Has respaldado tu información? ¡Pon tu información en mano de los especialistas y olvida las amenazas informáticas de una buena vez por todas!